前回は、ビルシステムのネットワークセキュリティ監視のビジネス化の取り組みについて、ビジネス化に向けた課題とその解決のアプローチについて説明した。今回は、得られた脅威とリスク分析結果をもとにして、具体的にどのような監視サービスに落とし込んでいるかについて、技術的な観点も交えて紹介する。

■ネットワークセキュリティ監視サービスで脅威検知の具体的な方法とは?

■ビルシステムのネットワークセキュリティ監視の効果を高める戦略とは?

1.ネットワークセキュリティ監視で脅威検知の具体的な方法

前回は、森ビルとパナソニックの共同で、監視サービスのビジネス化を進めるため、ビルシステムのリファレンスモデルを定め、ビルオーナーだけでなくベンダーの目線を加えてリスク分析を行い、標準的な攻撃手法(脅威)と重要リスクを洗い出すところまでを紹介した。今回は、そのアウトプットを用いて、どのようにして、脅威検知サービスを具体化するのかについて説明する。

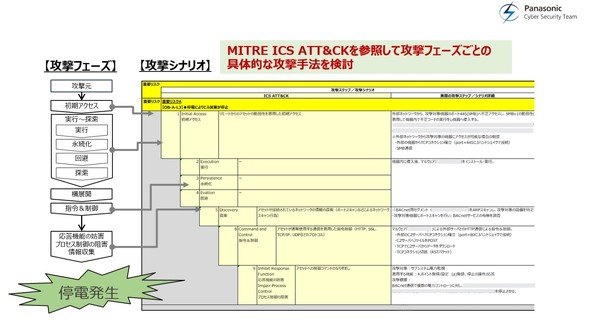

まず、前回得られた攻撃手法と重要リスクの関係について、もう少し詳しく見てみよう。図1に示したのは、外部ネットワーク経由で、マルウェアがビルシステムに感染し、最終的には停電を起こしてしまうというシナリオの検討例である。攻撃者が停電を発生させるためには、いくつかの攻撃のステップを踏む必要がある(攻撃フェーズ)。

MITRE ICS ATT&CKのフレームワーク※1は、それぞれの段階において、どのような攻撃手法を用いれば次の段階に進めるかの技術的な手法のカタログである。分かりやすくいえば、ロールプレイングゲームの攻略本のようなものだと思えばよい。つまり、ラスボスのいる部屋までたどり着くのに、それぞれの面をクリアするための手法が書かれているのだ。

※5 「MITRE ATT&CK」:MITREは、米国政府の支援を受けたサイバーセキュリティの非営利研究組織で、セキュリティの脆弱性管理でも知られている。ATT&CKは、Adversarial Tactics, Techniques, and Common Knowledgeの略称で、サイバー攻撃の戦術やテクニックなどをライフサイクル別で体系化したデータベース(外部リンク:MITRE ATT&CKのフレームワーク)

このように各攻撃フェーズでの具体的な攻撃手法が分かれば、それを検知する方法を検討すればよい。例えば、ある攻撃フェーズにおいて、Aという攻撃を行う際に、XXXという通信コマンドを必ず用いるのであれば、XXXのコマンドをネットワーク監視すれば良いということになる。

ただし、ここでビルシステムのような制御システム共通の課題に行き当たる。つまり、XXXという通信コマンドが、正規の運用時に、制御でも使用されているコマンドだった場合だ。この場合、XXXのコマンドを検知しただけでアラートを鳴らしてしまうと、正規の動作なのか、サイバー攻撃によるものなのかの区別がつかなくなる。このような誤検知は、制御システムの攻撃検知の特性上ある程度は仕方がないが、あまりに多いと、オオカミ少年の寓話のように、誰もアラートを気にしなくなってしまうという運用上の問題が発生する。

"ビジネス" - Google ニュース

September 30, 2020 at 08:00AM

https://ift.tt/3n23kdz

【第12回】ビルシステムの“ネットワークセキュリティ監視サービス”をビジネス化するための鍵(下) - BUILT

"ビジネス" - Google ニュース

https://ift.tt/2Q8ckOO

Mesir News Info

Israel News info

Taiwan News Info

Vietnam News and Info

Japan News and Info Update

https://ift.tt/2xHQahe

Bagikan Berita Ini

0 Response to "【第12回】ビルシステムの“ネットワークセキュリティ監視サービス”をビジネス化するための鍵(下) - BUILT"

Post a Comment